Applikationsszenario I: Dokumentenmanagement in Organisationen

Dies ist ein Standardszenario in vielen Geschäftsprozessen in den Bereichen Öffentlicher Sektor, Banken und Rechtsinformatik. Als Beispiel dient im folgenden die elektronische Angebotsabgabe im öffentlichen Bereich (offenes Verfahren).

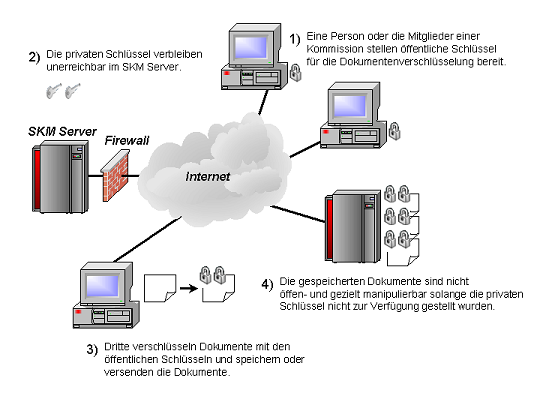

Die Mitglieder der Vergabekommission generieren Schlüsselpaare im SKM Server, wobei der öffentliche Schlüssel den Bietern zur Verschlüsselung der Angebote zur Verfügung gestellt wird. Die privaten Schlüssel verbleiben im SKM und können von niemandem außer dem jeweiligen Kommissionsmitglied ausgelesen werden (Schnitte 1 und 2).

Anmerkung: Die Verschlüsselung der Angebotsunterlagen und die sichere Verkettung von Beilagen mit SHA-1 kann einfach und rasch mit der Kryptobibliothek des Requestors entwickelt werden (Schritte 3 und 4).

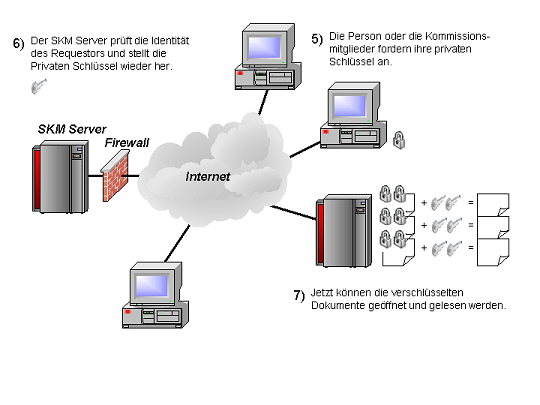

Nach Ende der Frist für die Angebotsabgabe stellen die einzelnen Kommissionsmitglieder ihre privaten Schlüssel wieder her (Schritte 5 und 6), mit denen nun die Angebote geöffnet werden können (Schritt 7).

Applikationsszenario II: Elektronische Stimmabgabe

Ein ähnliches Szenario wird für e-Voting eingesetzt:

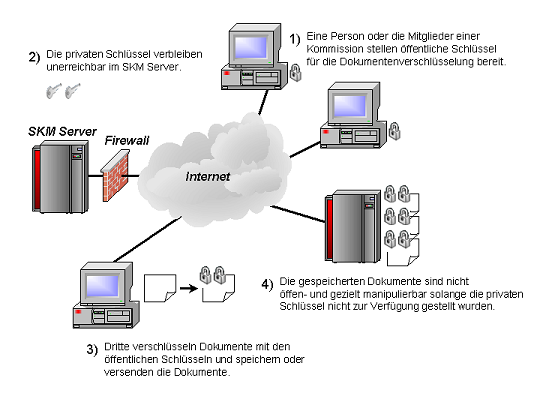

Eines der wesentlichen Probleme eines jeden e-Voting-Systems ist die mögliche Manipulation der Stimmen durch die Administration der elektronischen Wahlurne. Eine anerkannte Sicherungsmaßnahme dagegen ist die Verschlüsselung der Stimmzettel mit den öffentlichen Schlüsseln der Wahlkommissionsmitglieder dezentral am PC des Wählers vor Absenden an die Wahlurne (Schritte 3 und 4).

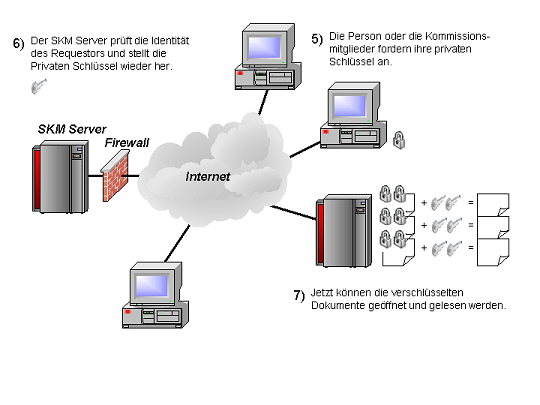

Damit ist weder die Administration des Wahlsystems noch ein einzelnes Kommissionsmitglied in der Lage, die Stimmen vor der Zeit einzusehen oder diese zu manipulieren. Die privaten Schlüssel der Kommissionsmitglieder verblieben im SKM und nur das jeweilige Kommissionsmitglied kann die Wiederherstellung des Schlüssels verlagen. Nach Ende der Stimmabgabe tritt die Kommission zusammen und jedes Mitglied stellte seinen privaten Schlüssel aus dem SKM Server wieder her, worauf die Stimmen geöffnet und gezählt werden könnten (Schritte 5-7 oben).

Mehrheitsentscheidungen

In beiden Szenarien ist die Abbildung von Mehrheitsentscheidungen möglich. So können beispielsweise 3 von 5 Mitgliedern der Kommission ein Dokument einsehen oder eine Wahlurne öffnen. Das dabei ex ante definierte Mehrheitsquorum ist nachträglich nicht mehr änderbar und kann auch nicht (z.B. durch Ändern von Feldern in der Datenbank durch einen Administrator) manipuliert werden.